摘要:本文详细介绍了安全网的编织方法步骤,包括操作指南和注意事项。深入探讨了执行数据策略set56.59.12的具体实施步骤和要点,对实地设计评估方案进行了阐述。通过本文的阅读,读者可以了解到安全网编织的方法和技巧,以及如何在实践中应用数据策略,为相关领域的工作提供指导和参考。版章88.71.95提供了更加详细的内容,以满足不同读者的需求。

本文目录导读:

在当今信息化社会,网络安全问题日益凸显,如何构建一个安全稳定的网络环境已成为人们关注的焦点,安全网的编织不仅关乎技术的实施,更涉及到策略的制定与执行,本文将围绕安全网的编织方法步骤图进行深入探讨,并结合数据策略set56.59.12的深入执行,以期为读者提供一个清晰的操作指南和策略参考。

安全网编织方法步骤图详解

1、确定编织目标:我们需要明确安全网编织的目标,是为了保护数据安全、系统稳定,还是为了应对网络攻击等,只有明确了目标,我们才能有针对性地制定编织方案。

2、绘制网络拓扑图:了解网络结构是编织安全网的基础,我们需要绘制出网络的拓扑图,包括各个节点、链路以及服务器等,以便后续的安全设置和策略部署。

3、分析安全风险:根据网络拓扑图,我们需要对可能存在的安全风险进行分析,包括内部和外部的攻击、数据泄露等,这些风险可能来自于人为因素、系统漏洞、自然灾害等。

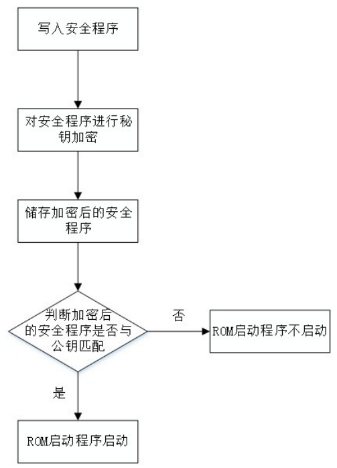

4、制定安全策略:基于上述分析,我们需要制定相应的安全策略,包括访问控制、数据加密、防火墙设置、入侵检测等,这些策略需要相互协作,形成一个完整的安全防护体系。

5、实施安全设置:根据制定的安全策略,我们需要在网络设备上实施相应的安全设置,这包括配置防火墙、安装杀毒软件、设置访问权限等。

6、监控与调整:安全网的编织并非一劳永逸,我们需要定期对网络进行监控,并根据实际情况对安全策略进行调整和优化。

深入执行数据策略set56.59.12

数据策略set56.59.12是一套针对数据安全与管理的策略集合,其深入执行对于提升网络安全具有重要意义。

1、数据分类与分级:根据数据的重要性和敏感性,对数据进行分类和分级,这有助于我们更好地管理数据,并为不同级别的数据制定不同的安全策略。

2、数据备份与恢复:为了防止数据丢失,我们需要定期备份重要数据,并制定相应的恢复计划,在数据丢失或系统出现故障时,我们能够迅速恢复数据,保障业务的正常运行。

3、数据访问控制:通过设定访问权限,控制哪些用户或系统可以访问哪些数据,这可以有效防止未经授权的访问和数据泄露。

4、数据加密:对重要数据进行加密处理,确保数据在传输和存储过程中的安全性,即使数据被窃取,也无法获取其内容。

5、数据审计与监控:对数据的操作进行审计和监控,以便及时发现异常行为和数据泄露,这有助于我们及时应对网络攻击和内部违规行为。

四、结合安全网编织与数据策略set56.59.12的实践应用

在安全网编织过程中,我们需要结合数据策略set56.59.12进行深入执行,在配置防火墙时,我们可以根据数据分类和分级的结果,为不同级别的数据设置不同的访问权限;在监控网络时,我们可以结合数据审计和监控的结果,及时发现异常行为并采取相应的措施,通过结合这两种方法,我们可以构建一个更加安全稳定的网络环境。

安全网的编织是一个长期且复杂的过程,需要不断地学习和探索,本文提供了安全网编织方法步骤图的详解以及数据策略set56.59.12的深入执行指南,希望能为读者提供一个清晰的操作框架和策略参考,在未来,我们还需要不断地学习和适应新的网络安全技术和发展趋势,以应对日益复杂的网络安全挑战。